Avant d’investir dans un SIEM ou une solution d’analyse avancée, il faut revenir aux fondamentaux : sécuriser son infrastructure.

Le cloisonnement réseau reste la première ligne de défense : isoler chaque machine virtuelle, filtrer le trafic entrant et maîtriser les communications internes.

Avec son pare-feu intégré, Proxmox VE Firewall applique cette logique au plus près des environnements virtualisés.

Depuis son interface web intuitive, l’administrateur peut configurer le pare-feu, définir des règles hiérarchisées et gérer la sécurité à tous les niveaux — du datacenter jusqu’à la VM — dans une approche cluster-wide et haute disponibilité.

Véritable pilier du cloisonnement réseau, le pare-feu Proxmox incarne la vision de PCI, expert conseil en sécurité, où la protection se construit dans l’architecture avant l’analyse.

Avant le SIEM, le bon sens du cloisonnement

Avant de parler d’IA, de XDR ou de SIEM, il faut revenir aux fondamentaux : protéger son infrastructure avant de l’analyser.

Le cloisonnement réseau reste la première barrière : isoler chaque machine virtuelle, filtrer le trafic entrant, et limiter la propagation d’incidents.

Les technologies de virtualisation ont rendu cette segmentation plus accessible : chaque service, chaque VLAN, chaque VM peut devenir une zone contrôlée.

C’est là que Proxmox VE se distingue : un firewall intégré directement à l’hyperviseur, capable de sécuriser les machines virtuelles sans complexifier la gestion.

Avant le SIEM, il y a la structure. Avant la supervision, il y a le cloisonnement.

Configurer le pare-feu Proxmox et comprendre l’héritage des règles

Le pare-feu Proxmox VE offre une configuration hiérarchique qui s’adapte à la taille de chaque environnement.

Les règles de pare-feu peuvent s’appliquer à plusieurs niveaux de configuration : au datacenter, au nœud ou à la machine virtuelle.

Cette logique cluster-wide assure une politique cohérente : les règles globales sont héritées par les VMs, mais peuvent être affinées localement selon les besoins.

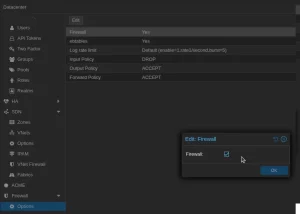

Depuis l’interface web ou graphique, l’administrateur peut configurer le pare-feu, définir ses règles, ajuster le log level et activer le pare-feu au bon niveau.

Un modèle simple, lisible et centralisé, qui permet de protéger votre infrastructure sans ajouter d’outils externes.

L’activation du pare-feu peut se faire à trois niveaux : Datacenter, Nœud ou Machine virtuelle — une hiérarchie qui permet d’appliquer ou d’hériter des règles selon la portée souhaitée.

Pare-feu Proxmox : cloisonnement granulaire et protection par VM

Avec Proxmox VE, chaque machine virtuelle ou conteneur peut disposer de son propre pare-feu intégré.

Cette approche permet de filtrer le trafic entrant et de contrôler les échanges entre VMs, limitant ainsi tout risque de propagation interne.

Depuis l’interface de Proxmox, il suffit d’activer le pare-feu sur la VM, puis de définir ses règles de pare-feu : ports autorisés, adresses IP, services ou protocoles.

Les Security Groups et Alias simplifient le paramétrage et garantissent la cohérence des politiques entre environnements.

Ce firewall intégré fait du cloisonnement une fonction native et accessible : une protection des VM au plus près de la charge utile, sans complexité ni surcouche logicielle.

Les Security Groups permettent d’appliquer facilement un même ensemble de règles à plusieurs VMs, pour une administration cohérente et un cloisonnement maîtrisé.

PCI et la sécurité en couches : du Nord-Sud à l’Est-Ouest

Chez PCI, la sécurité repose sur une architecture en couches.

Le pare-feu en extrémité gère les flux Nord-Sud entre le réseau public et le LAN, tandis qu’un firewall service au cœur de l’infrastructure contrôle les flux Est-Ouest entre VLAN et machines virtuelles.

Cette approche garantit un cloisonnement XL, où chaque segment — serveur, VLAN, application — dispose de son propre niveau de protection.

Pour cela, PCI s’appuie sur des solutions open source éprouvées comme OPNsense, déployées en haute disponibilité et intégrées aux environnements Proxmox VE.

Résultat : un réseau maîtrisé, segmenté et cohérent, où chaque couche renforce la suivante.

Mise en œuvre : les étapes clés du pare-feu Proxmox

La configuration du pare-feu Proxmox s’effectue directement depuis l’interface web.

Avant de l’activer, il est essentiel de définir les règles de pare-feu et les Security Groups afin d’éviter toute perte de connexion.

Chaque environnement peut ensuite appliquer sa propre politique — au niveau du datacenter, d’un nœud ou d’une machine virtuelle — selon la logique d’héritage cluster-wide.

Cette mise en place rapide illustre la philosophie Proxmox VE Firewall : cloisonner sans complexifier.

Tutoriel de configuration du pare-feu Proxmox

| Étapes | Action principale | Interface ou module concerné | Objectif et avantages |

|---|---|---|---|

| 1. Créer des règles de pare-feu | Depuis le menu Firewall > Add, définir les règles de parefeu : IP source, destination, ports TCP/UDP, protocole ou macro. | Interface graphique / web PVE | Contrôle précis du trafic et isolation des machines virtuelles. |

| 2. Utiliser les Security Groups | Regrouper plusieurs règles parefeu dans un groupe dédié. | Firewall > Security Group | Mutualiser la configuration entre plusieurs utilisateurs ou VMs, simplifier la maintenance. |

| 3. Créer des Alias | Ajouter des Alias réseau pour nommer des hôtes, sous-réseaux ou serveurs physiques. | Firewall > Alias | Faciliter l’administration et la lecture des firewall rules. |

| 4. Activer le pare-feu | Activer le parefeu au niveau du datacenter, d’un nœud local ou d’une machine virtuelle. | Firewall > Options | Application hiérarchique des politiques de sécurité (firewall au niveau, héritage). |

| 5. Vérifier les logs et ajuster | Consulter les logs via SSH ou l’interface web, ajuster les firewall options et les paramètres réseau. | Firewall > Logs / réseau PVE | Suivre les connexions, détecter les erreurs, renforcer la sécurité du système. |

| 6. Mettre à jour la configuration | Appliquer les mises à jour de Proxmox VE et de ses modules (packet filter, firewall configuration). | Administration locale ou SSH | Assurer la compatibilité, la stabilité et la protection des données. |

Ce tableau résume la configuration du pare-feu Proxmox selon les bonnes pratiques PCI.

Il s’applique aussi bien à un serveur physique qu’à un environnement virtualisé complet (VM, container, stockage, réseau bridge).

⚠️ Avant d’activer le pare-feu, toujours autoriser les flux d’administration pour éviter toute perte de connexion.

Cloisonnement XL : une stratégie de défense à étages

Avec Proxmox VE Firewall, la sécurité ne se limite pas à un simple filtrage.

Chaque étage — serveur, VLAN, VM — devient une barrière supplémentaire, formant une stratégie de défense à étages.

Cette configuration de pare-feu permet de sécuriser les machines virtuelles, filtrer le trafic entre segments et renforcer la protection des données.

Combiné à l’expertise PCI, ce modèle s’intègre à une configuration réseau cohérente, pensée pour la performance et la résilience.

Le résultat : une infrastructure cloisonnée, stable, et capable de résister aux menaces internes comme externes.

C’est cela, le cloisonnement XL : une sécurité pragmatique fondée sur la maîtrise, plus que sur la complexité.

La cybersécurité se construit avant de s’analyser

Avant les tableaux de bord et les algorithmes, la cybersécurité commence par une architecture solide.

Le pare-feu Proxmox permet d’appliquer cette logique simplement : cloisonner, filtrer, maîtriser.

Chaque couche, chaque machine virtuelle, chaque flux devient une zone contrôlée, au service d’une infrastructure réellement sécurisée.

Avec son firewall intégré et sa configuration centralisée, Proxmox replace le bon sens au cœur de la protection : moins d’outils, plus de maîtrise.

PCI accompagne les entreprises dans la mise en œuvre de ces environnements Proxmox et OPNsense pour un cloisonnement XL efficace, évolutif et souverain.

Contactez-nous pour concevoir une architecture réseau alignée sur votre réalité terrain.